![[レポート] Cedarの基本とStrongDMのユニークなゼロトラストセキュリティ触れてみた #AWSreInvent](https://images.ctfassets.net/ct0aopd36mqt/3IQLlbdUkRvu7Q2LupRW2o/edff8982184ea7cc2d5efa2ddd2915f5/reinvent-2024-sessionreport-jp.jpg?w=3840&fm=webp)

[レポート] Cedarの基本とStrongDMのユニークなゼロトラストセキュリティ触れてみた #AWSreInvent

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、ゲーソルの新屋です。

re:Invent2024のセッションレポートをお届けします。

セッション情報

タイトル

- Dynamic security at scale: Cedar policies for continuous authorization (sponsored by StrongDM) SEC207-S

セッションタイプ

- Lightning talk

スピーカー

- Justin McCarthy, CTO, StrongDM

セッション概要

Join the CTO of StrongDM for a live demo showcasing how Cedar policies and continuous authorization enable fine-grained control over your systems. With real-world experience as a Cedar adopter, StrongDM uses context signals across your enterprise to enforce policies that block suspicious or unsanctioned actions in real time. This lightning talk highlights how StrongDM’s Zero Trust-based approach ensures that risk assessments dynamically determine access and the appropriate level of friction for critical actions. Discover how Cedar's flexibility and precision help you build resilient security measures that adapt to evolving threats while maintaining an optimal user experience. This presentation is brought to you by StrongDM, an AWS Partner.

StrongDMのCTOによるライブデモに参加し、Cedarのポリシーと継続的認可がどのようにシステムのきめ細かなコントロールを可能にするかをご覧ください。Cedar採用企業としての実体験をもとに、StrongDMは企業全体のコンテキストシグナルを利用して、疑わしい、あるいは認可されていないアクションをリアルタイムでブロックするポリシーを適用します。このライトニングトークでは、StrongDMのゼロトラストベースのアプローチが、リスク評価によって重要なアクションに対するアクセスと適切な摩擦レベルを動的に決定することを保証する方法を紹介します。シーダーの柔軟性と精度が、最適なユーザーエクスペリエンスを維持しながら、進化する脅威に適応するレジリエントなセキュリティ対策の構築をどのように支援するかをご覧ください。本プレゼンテーションは、AWSパートナーであるStrongDMがお届けします。

内容

Why Didn’t AuthN Solve AuthZ?(なぜ認証は認可を解決しなかったのか?)

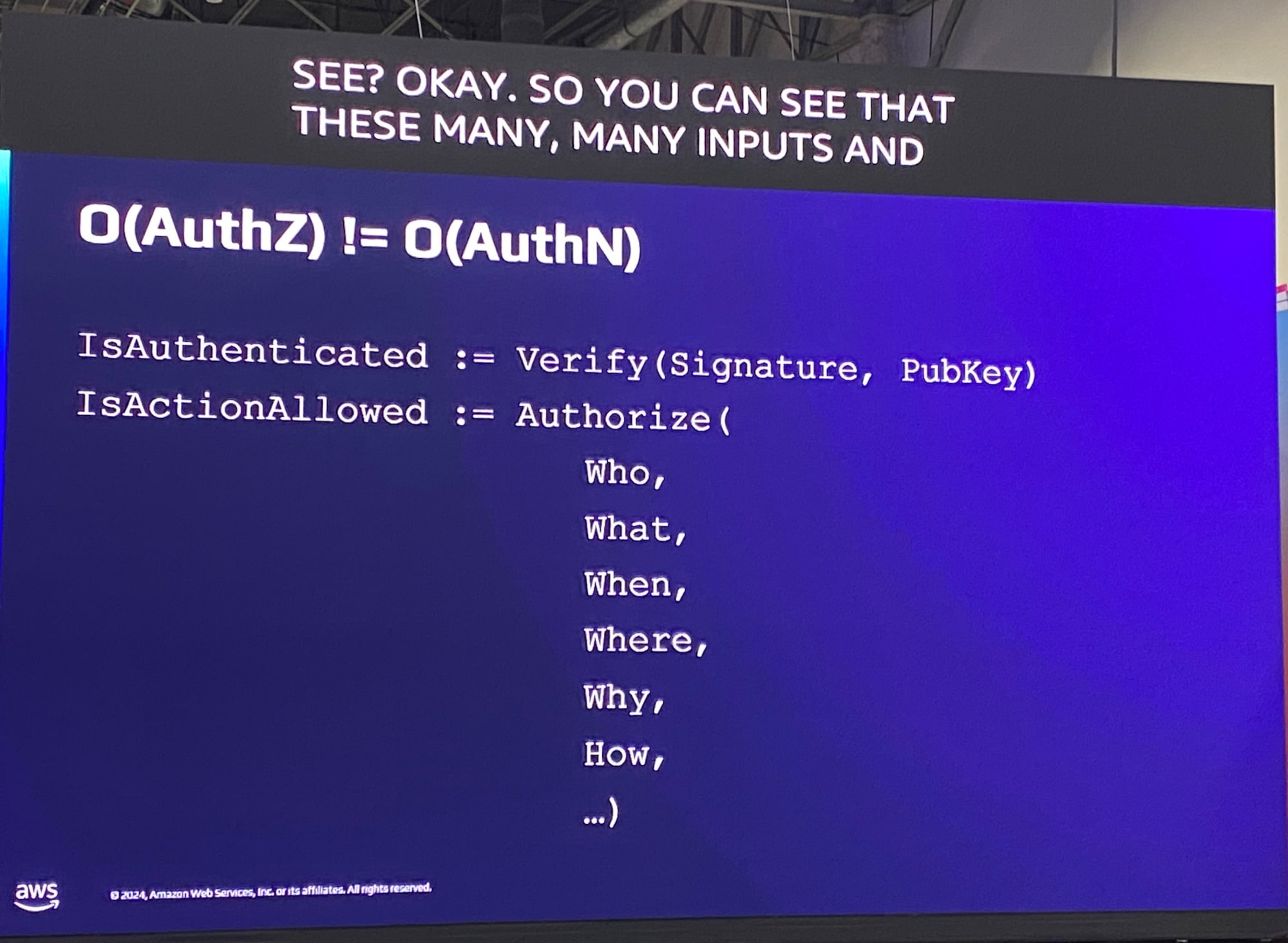

「認証と認可の数は同じじゃない」

many actions, many principals, many resources…

認可は組み合わせの爆発だ!とスピーカーは言っていました。

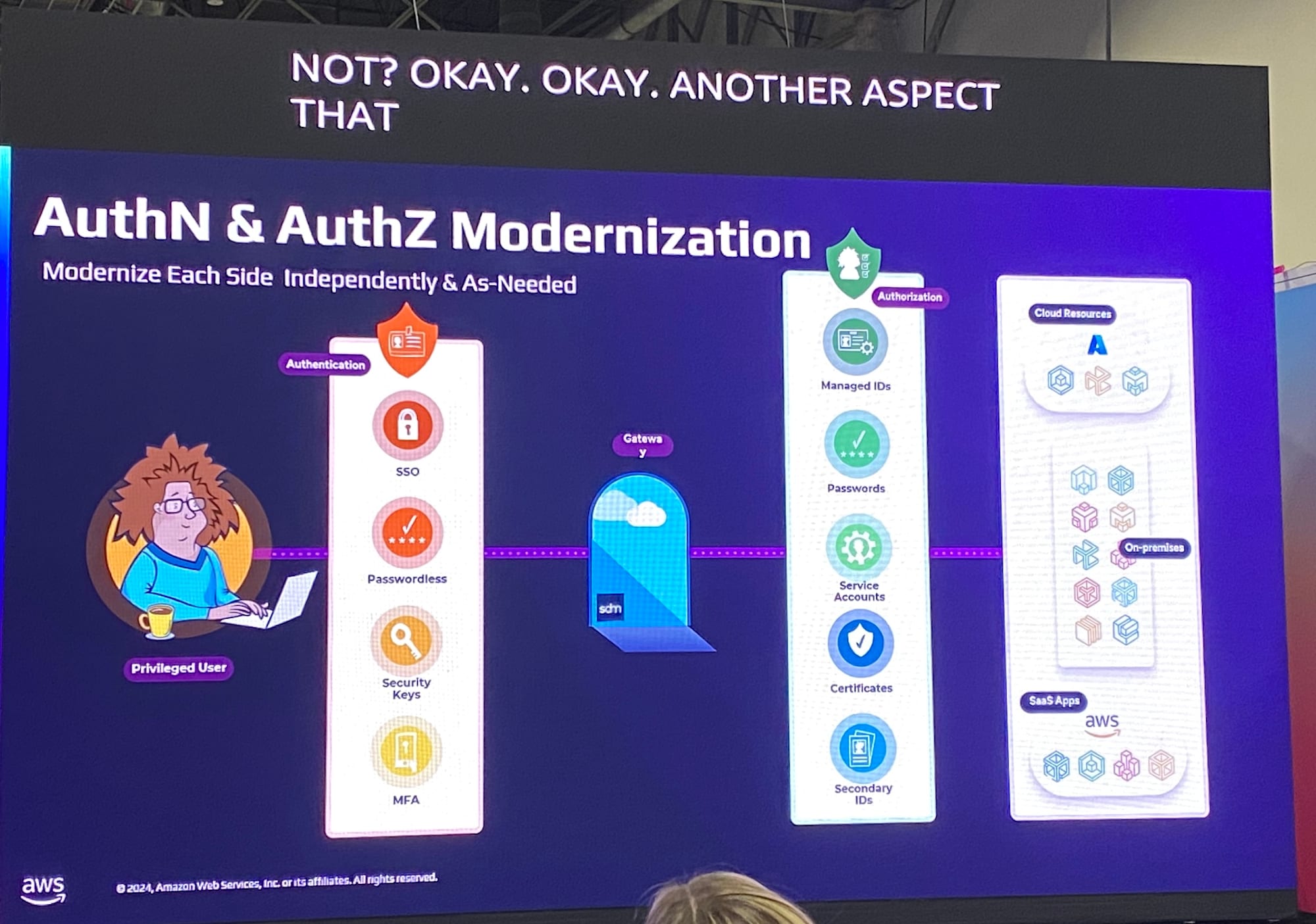

認証と認可を切り分けるモダンなアーキテクチャです。

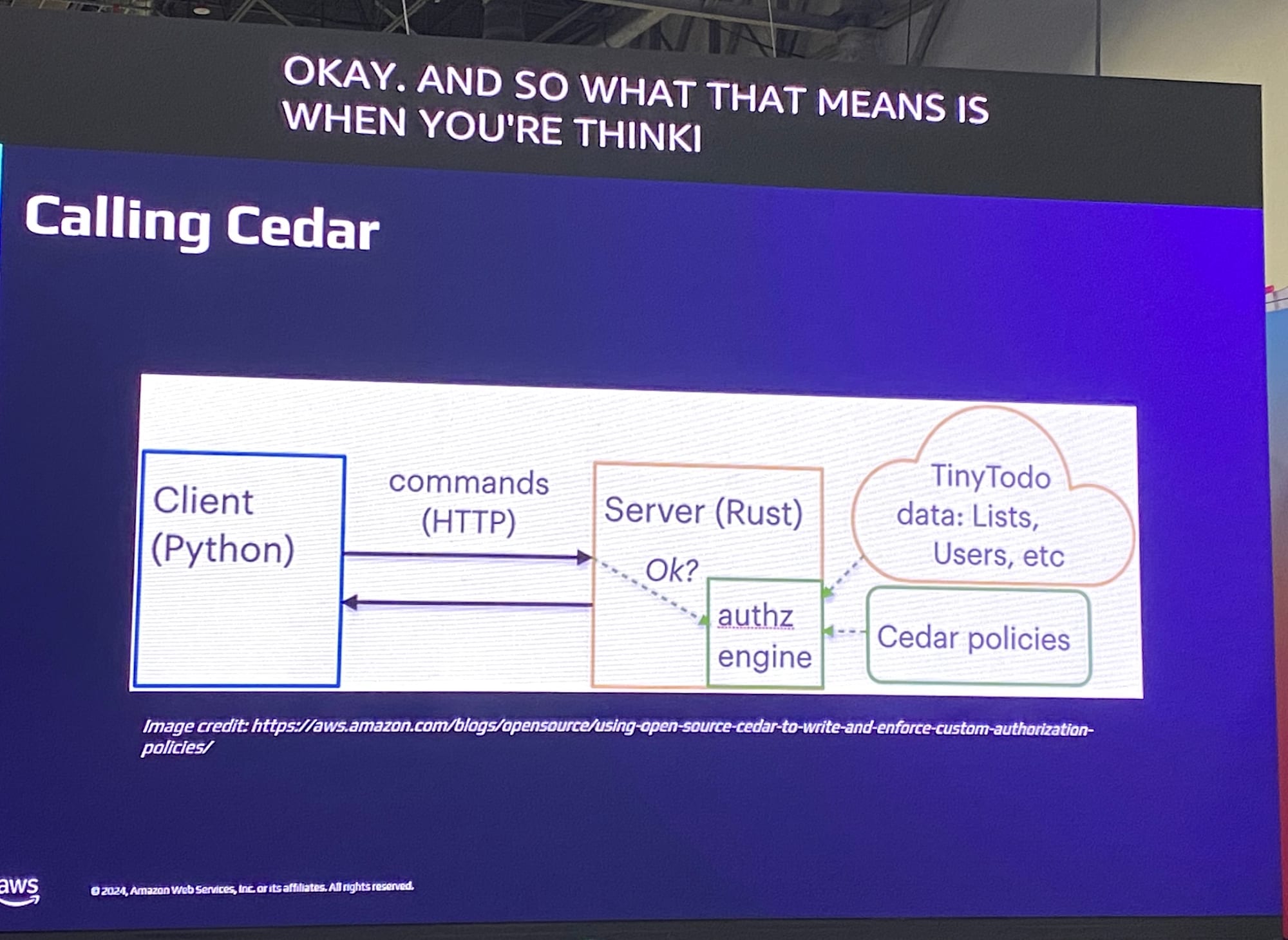

認可サーバーに認可エンジンを組み込み、Cedarポリシーを評価する構成です。

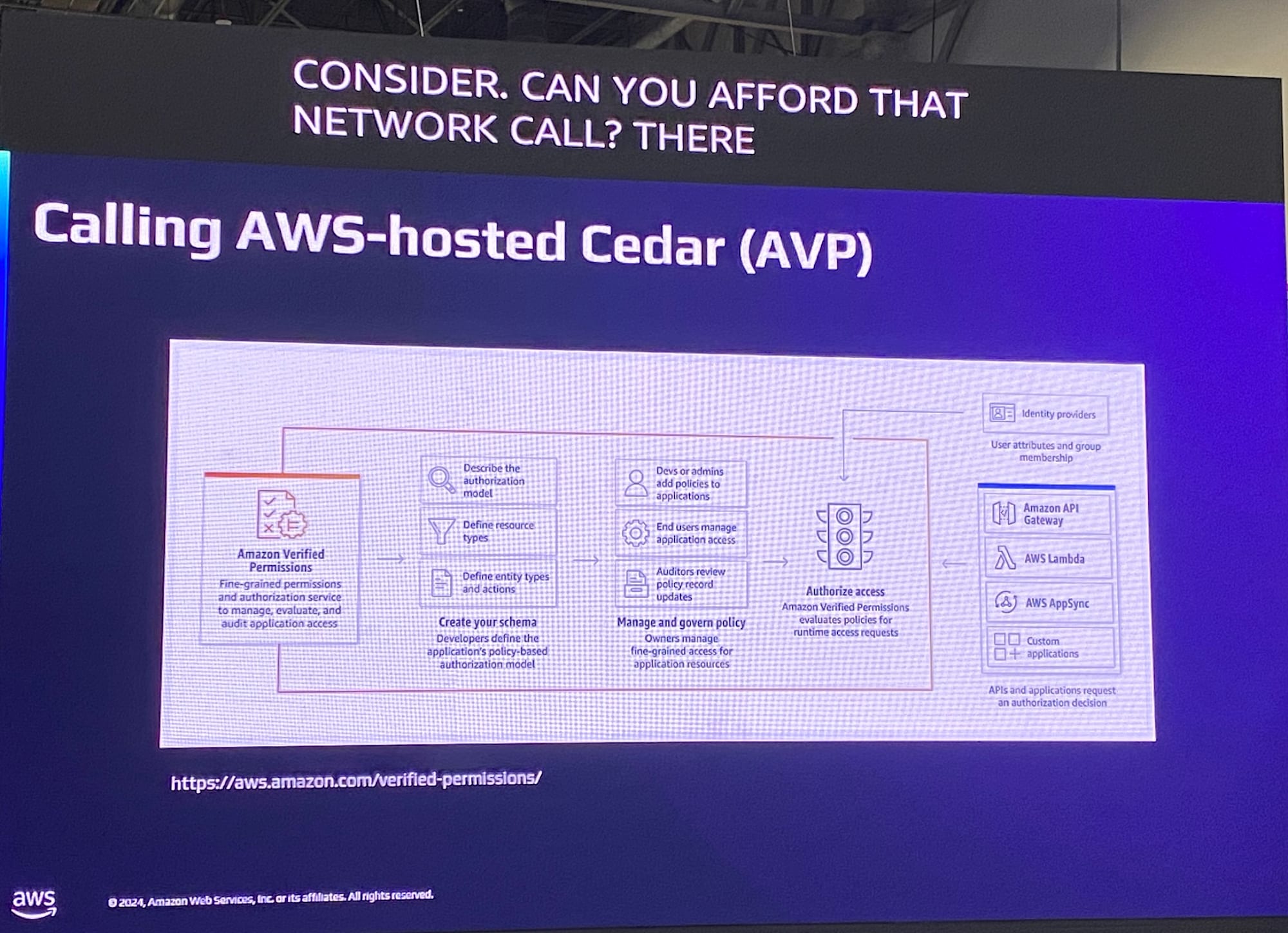

セルフホストするのが大変ですか?

安心してください。AWS Verified Permissions(AVP)が認可サーバーをマネージドで構築してくれますよ!

Let’s Build Cedar Policies!

具体的にどのようにアクセス制御が機能するのか、StrongDBの実装を見ていきましょう。

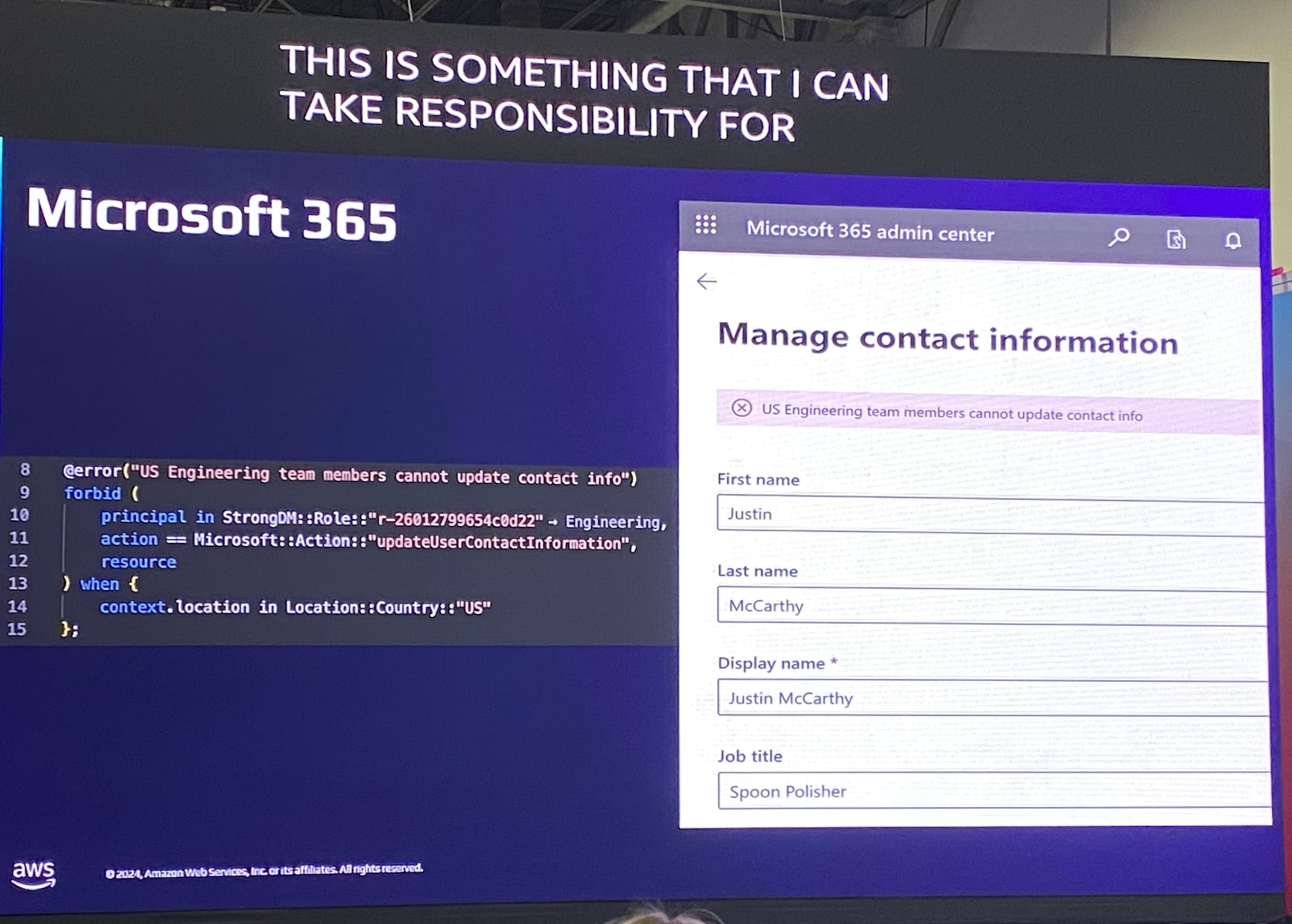

このCedarポリシーは

- StrongDMの r-26012…. ロールは

- Microsoftの ユーザーコンタクトインフォメーションのアップデート アクションを

- すべてのリソースに対して

- location情報が US の時に

禁止する

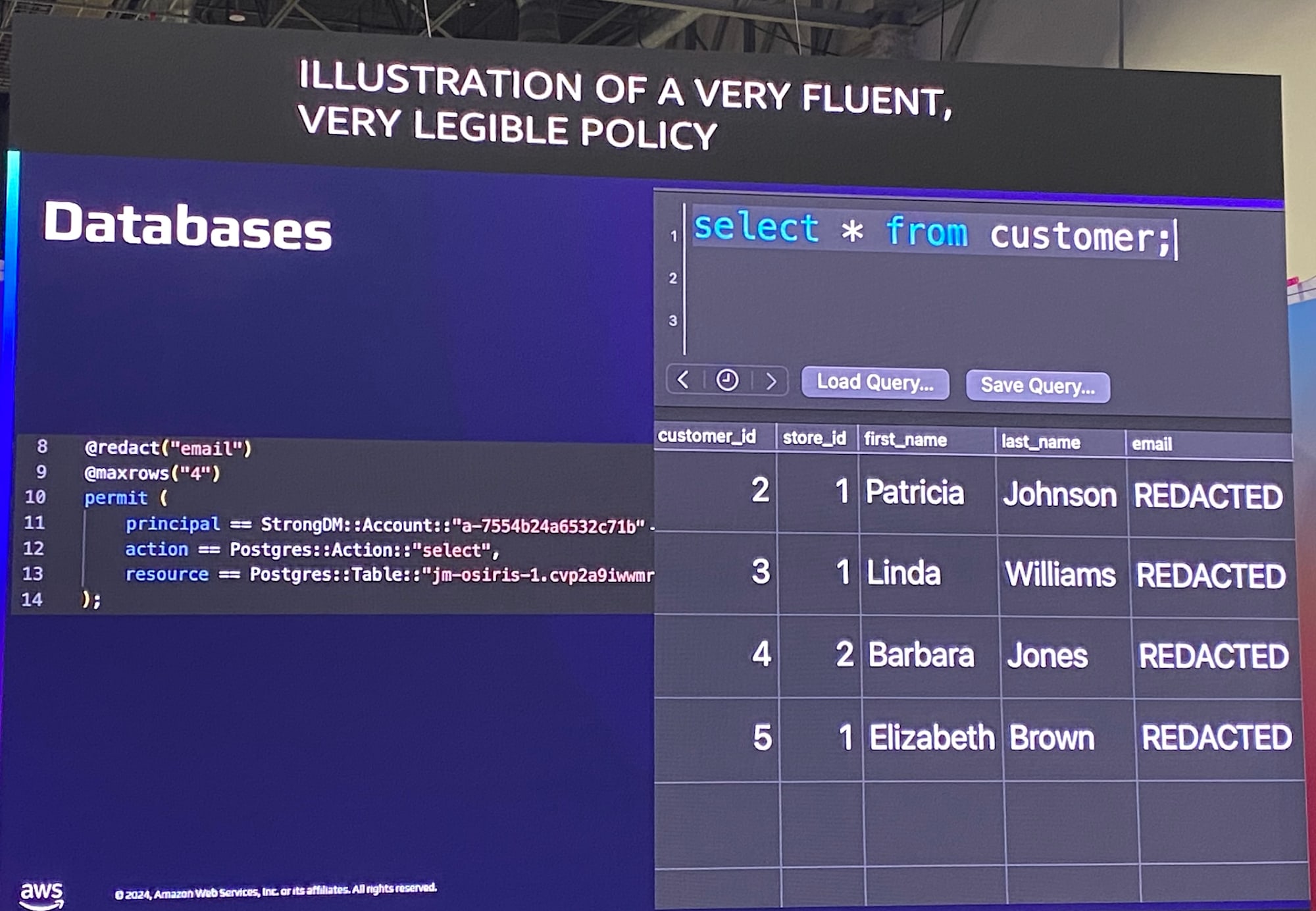

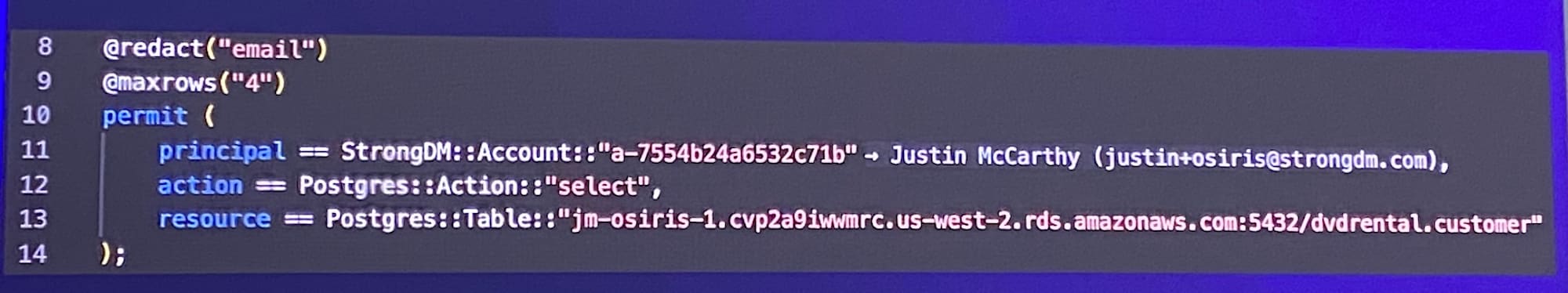

このCedarポリシーは

- StrongDMの a-755… アカウントは

- Postgresの select アクションを

- Postgresの dvdrental.customer テーブルに対して

許可する

@で書いている宣言は、StrongDMによるものだと思います。

emailを非表示に、最大4件までしか表示させない制限を加えているようです。

個人情報漏洩の対策や、意図せずDBに負荷を掛けないような、人間に優しい良い制限だと感じます。

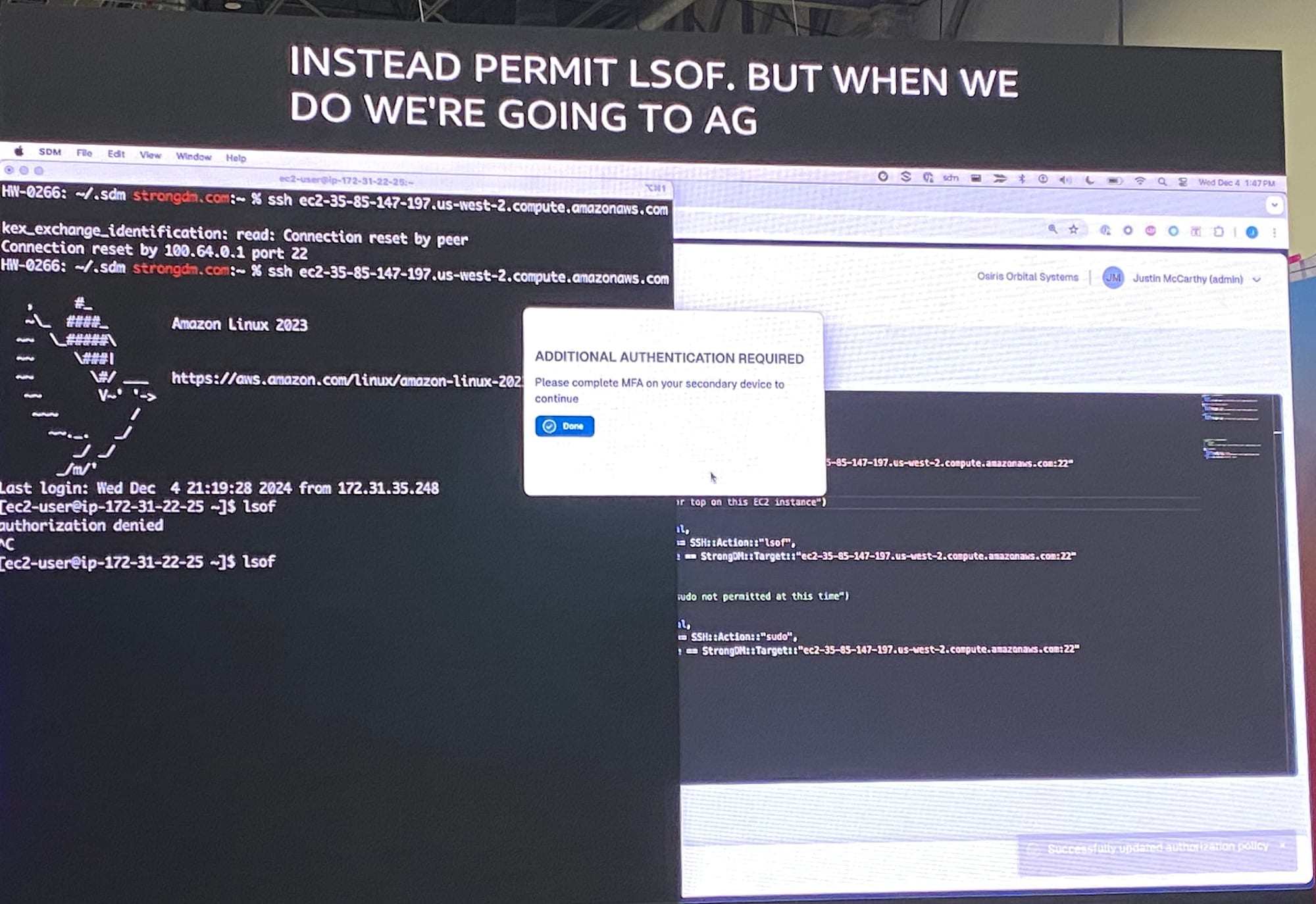

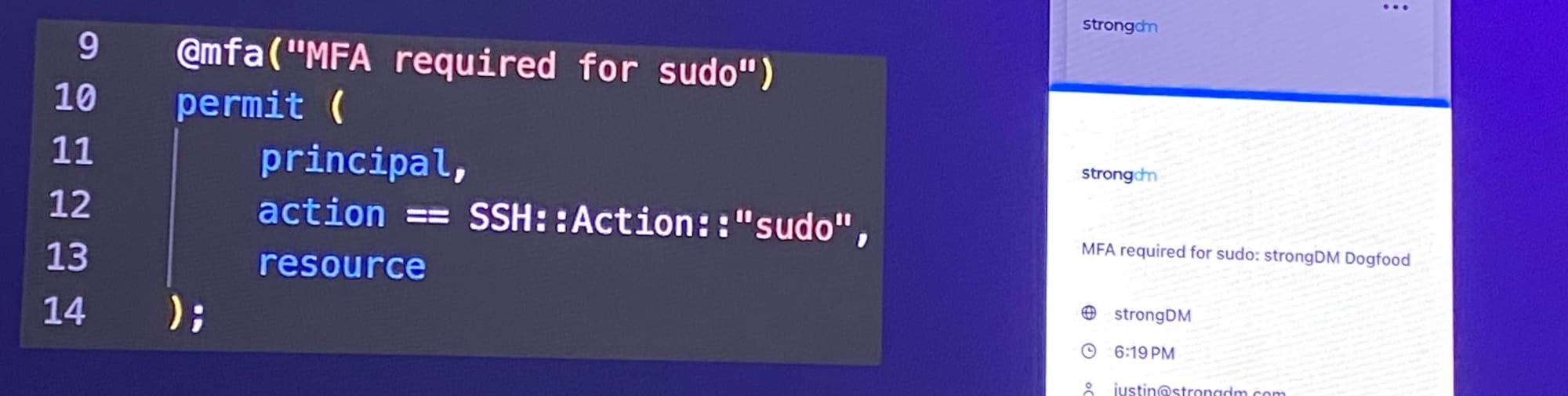

このCedarポリシーは

- すべてのユーザーは

- SSHの sudo アクションを

- すべてのリソースに対して

許可する

StrongDMの機能でMFAを強制しているようです。

私は昔sudoを打つ時は、3回本当にsudoをしていいか考えるように先輩から口酸っぱく言われていました。それでも人間はミスをします(チームメンバーのsudo操作でリカバリ不能な実行をしてしまったことがありましたが、私が同じことをする可能性は十分ありました)

感想

シンプルにCedar記法を学ぶことが出来ました。

また、StrongDMは「Elevate Your Security with Continuous Zero Trust Authorization」と謳っており共感できますし、面白い製品だなと思いました。